El Centro Criptológico Nacional, dependiente del CNI, ha publicado un informe con recomendaciones para evitar el ‘cryptojacking’, un tipo de amenaza en auge que consiste en el uso ilegítimo de un dispositivo electrónico ajeno para obtener criptomonedas.

Algunas de las maneras en las que los ‘hackers’ desempeñan este ataque es a través de correos fraudulentos, archivos corruptos o incluso a través de nuestros dispositivos móviles. El documento tiene como objetivo servir de orientación y guía para el usuario a través de una serie de recomendaciones y buenas prácticas para evitar estos ciberataques, así como un decálogo de recomendaciones para hacer frente a esta amenaza.

Este centro adscrito al CNI tiene como función proteger a los españoles y a la administración pública de las amenazas informáticas. A través de ‘phising’, es decir, un método de suplantación de identidad para adquirir información confidencial de forma fraudulenta, muchas veces haciéndose pasar por marcas o empresas de confianza, como entidades bancarias o firmas de moda, se consigue que los usuarios confíen sus datos en ellos.

Por medio del engaño o la picaresca, mediante campañas de spam (correo basura) o de ‘phishing’ el atacante puede tratar de engañar al usuario para que descargue y ejecute un programa que supuestamente es legítimo, pero que en realidad es un ‘cryptominer’, es decir, un software que se encarga de resolver un problema matemático que otorga como recompensa una proporción de Bitcoin.

Por lo que ni siquiera hay que poseer criptomonedas para ser víctima de este fraude, ya que consiste en que los ‘hackers’ utilizan nuestros dispositivos de manera remota para obtener ellos mismos las criptomonedas. Un caso típico de engaño es el uso de documentos como cebo, en el que se busca que el usuario descargue o visualice un archivo que realmente contiene el programa del hacker.

De este modo, es una práctica habitual de los cibercriminales, camuflar sus ficheros cambiando el icono para que se confunda con un documento inofensivo como un archivo, texto, fotografía o canción.

Para evitar esto, el CNI recomienda tener activados los filtros antispam en el correo electrónico, para que así se puedan filtrar aquellos correos ilegítimos y evitar la descarga del código dañino. También advierte de que la mayoría de ‘mineros’ se poyan en el lenguaje de programación JavaScript para ejecutarse, por lo que deshabilitándolo se impide su ejecución. Esto se puede lograr con extensiones como NoScript para Firefox o ScriptSafe de Chrome.

INSEGURIDAD DE LAS CRIPTOMONEDAS EN LOS MÓVILES

Los dispositivos móviles también se han visto afectados por este nuevo tipo de amenaza, ya que los ‘cripto mineros’ han sabido aprovecharse de los ‘smartphones’ para crear aplicaciones piratas que ofrecen falso contenido premium de manera gratuita como cebo. Aunque también es posible que, dentro de aplicaciones legítimas, surjan modificaciones por parte de un tercero sin autorización por lo que no sirve con simplemente no descargarse aplicaciones sospechosas.

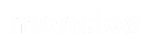

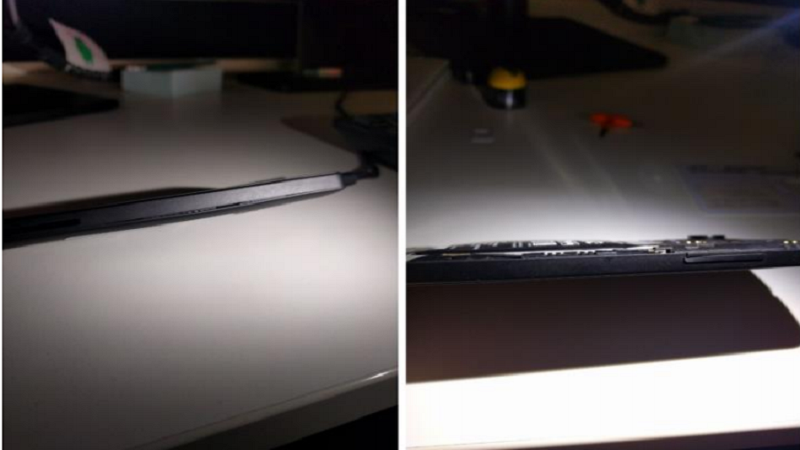

El medio de infección es similar al de cualquier otro tipo de malware, siendo habitual en este caso la ingeniería social y el engaño como medio para convencer al usuario de instalar una aplicación dañina. Estos programas malignos, suponen una gran carga para el dispositivo en el que se instale, lo cual es incluso más perjudicial y notable en teléfonos móviles, donde la batería se ve mermada y se llega a apreciar un gran descenso del rendimiento del terminal. Como ejemplo, el malware Loapi, que utiliza al máximo los recursos del dispositivo móvil y, dado el calor que el aparato genera, algunos componentes físicos pueden deformarse, quemarse o quedarse inutilizados.

Para evitar esto, el informe del CNI recomienda cambiar las credenciales que vienen por defecto de fábrica en los dispositivos electrónicos y elegir una combinación de usuario y contraseña robusta. Se debe elegir una contraseña lo suficientemente larga con una combinación de letras (mayúsculas y minúsculas), números y símbolos.

El informe también advierte que no se deben descargar ni instalar aplicaciones de sitios no oficiales, y que personalmente, se debe tener cuidado ya que muchas veces son los propios errores humanos los culpables de que los terminales acaben infectados. El CCN-CERT quiere que los usuarios sean conscientes de las amenazas del mundo digital y adopten buenas prácticas en su interacción diaria con la tecnología, ya que consideran que es un elemento crucial.

CÓMO DETECTAR QUE ESTÁS SIENDO UTILIZADO

En primer lugar, tal y como indica el informe, es necesario diagnosticar si un equipo está infectado. Para ello se debe comprobar si se manifiesta alguno de los siguientes síntomas: lentitud general de la máquina o conexión a Internet ralentizada, procesador con una alta carga aun cuando no hay aplicaciones abiertas y sobrecalentamiento de los componentes y un alto consumo de energía eléctrica. Asimismo, recomienda prestar atención a posibles procesos no conocidos que puedan estar ejecutándose.

Todos estos síntomas son causa de la gran utilización de recursos que necesita el ‘cripto minero’. El informe del centro adscrito al CNI, recomienda las herramientas Resmon (que permite ver el uso de CPU, programas ejecutándose, etc.) y Autorun, para poder detectar programas desconocidos que se ejecuten al inicio del sistema, para poder detectar si nuestro dispositivo está siendo utilizado para obtener criptomonedas.

Asimismo, existen servicios online que analizan una página web en busca de cualquier tipo de malware, como https://urlscan.io/, la cual añadió la detección de minadores web en enero de 2018.